CAPTCHAs existem para provar que uma ação está sendo feita por um humano, não por um script. Nos últimos anos, ataques automatizados ficaram cada vez mais sofisticados — mas também evoluíram muitas defesas. Nesta matéria você vai entender:

- o que é e como funciona um CAPTCHA;

- por que bots tentam burlá-los;

- por que burlar CAPTCHAs é arriscado e muitas vezes ilegal;

- técnicas defensivas e práticas recomendadas para proteger seu serviço.

1) O que é um CAPTCHA — objetivo e tipos

CAPTCHA = Completely Automated Public Turing test to tell Computers and Humans Apart. Objetivo: evitar automação maliciosa (spam, brute force, scraping, fraude).

Tipos comuns hoje:

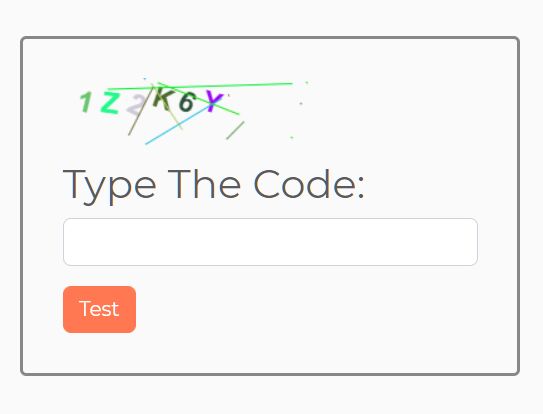

- Texto/Imagem (clássico): identificar letras/distintos objetos em imagens.

- reCAPTCHA v2 (checkbox / imagem): desafio baseado em imagens + análise de comportamento.

- reCAPTCHA v3: pontuação baseada em comportamento (sem interação explícita).

- hCaptcha: alternativa focada em privacidade e monetização.

- CAPTCHA baseados em risco/behavioral: análise de movimento do mouse, tempo de resposta, padrões de navegação.

- CAPTCHAs invisíveis / frictionless: decisões transparently feitas pelo backend com sinais de navegação.

2) Por que bots tentam burlar CAPTCHAs?

Motivações:

- Criar contas falsas (fake signups)

- Ataques de força bruta / credential stuffing

- Scraping de conteúdo protegido

- Automatizar fraudes financeiras / promoções

- Executar ações em massa que geram receita (cliques, views)

Os atacantes buscam automação porque escala gera lucro — e CAPTCHAs são uma barreira direta a essa escala.

3) Por que burlar CAPTCHAs é perigoso (legal e operacional)

- Legalidade: muitas jurisdições tipificam invasão, fraude e acesso não autorizado; burlar proteções pode ser crime.

- Termos de serviço: serviços como Google reCAPTCHA proíbem uso para burlar e podem banir domínios/ips.

- Consequências práticas: IPs e contas banidas, ações legais, perda de reputação, danos financeiros.

Resumo: entender o problema é lícito; praticar ataque não. Aqui focamos em defesa.

4) Como os atacantes tentam (visão geral — sem instruções)

Apenas para entender o vetor de ameaça sem detalhes práticos:

- Serviços humanos “captcha solving”: terceirizam a resolução a pessoas reais (método efetivo, legalmente duvidoso).

- OCR e modelos de visão: algoritmos que tentam reconhecer textos/objetos em CAPTCHAs visuais (evoluíram muito).

- Simulação de comportamento: scripts que imitam movimento de mouse, delays humanos, etc., para enganar sistemas baseados em comportamento.

- Replay / reuse de tokens: tirar proveito de falhas de implementação onde tokens não são verificados corretamente.

- Exploração de endpoints: atacar APIs que validam ações sem proteção adequada.

(Observação: compreender esses vetores ajuda a mitigar. Não é um tutorial.)

5) Como se proteger – medidas práticas e implementáveis (defensivas)

5.1 Use soluções modernas e mantenha-as atualizadas

- reCAPTCHA v3 / hCaptcha são opções robustas. Integre corretamente e valide sempre no servidor.

- Atualize bibliotecas e verifique changelogs de segurança.

5.2 Verificação no servidor (sempre)

Nunca confie só no JavaScript do cliente. Valide o token CAPTCHA no backend antes de executar a ação sensível.

Exemplo (fluxo):

- Cliente obtém token CAPTCHA.

- Envia token junto com requisição ao servidor.

- Servidor chama a API de verificação do provedor (ex.: Google) e só continua se token for válido/score aceitável.

(Não mostro como burlar a verificação, apenas o fluxo correto.)

5.3 Defense in depth — multilayer

- Rate limiting por IP, por conta, por IP+User-Agent.

- WAF (Web Application Firewall) para bloquear padrões conhecidos.

- Honeypots: campos invisíveis que humanos não preenchem — bots preenchem e denunciam automação.

- Progressive challenges: só apresentar CAPTCHA quando comportamento é suspeito (ex.: reCAPTCHA v3 score + threshold).

- Device fingerprinting (com privacidade em mente): avaliar sinais como timezone, fonts, canvas fingerprint (cautela com privacidade).

- Análise de reputação: usar listas de IPs maliciosos, ASN blocks ou serviços de reputação.

5.4 Hardening do endpoint e tokens

- Tokens bound to session: tokens CAPTCHA devem expirar rápido e estar vinculados à sessão origem.

- Não permita replay do mesmo token para múltiplas operações.

- Limite o tempo de validade do token.

5.5 Monitoramento e respostas automatizadas

- Alertas para picos de falhas/erros de CAPTCHAs.

- Autoscaling bloqueios: quando um IP estoura limites, aplique bloqueios temporários.

- Logging detalhado: salvar métricas (IP, UA, token score, timestamp) para análise forense.

5.6 UX balanceado

- Mantenha experiência do usuário: CAPTCHAs intrusivos afugentam usuários. Use análises de risco antes de apresentar desafio.

6) Exemplos práticos (defensivos) – integração básica (exemplo de fluxo com reCAPTCHA v3)

Front-end (cliente) — apenas ilustração de como obter o token (código do provedor, não um bypass):

<!-- carrega biblioteca do provedor (ex.: Google recaptcha) -->

<script src="https://www.google.com/recaptcha/api.js?render=SEU_SITE_KEY"></script>

<script>

grecaptcha.ready(function() {

grecaptcha.execute('SEU_SITE_KEY', {action: 'submit'}).then(function(token) {

// envie token para o servidor junto com o formulário

document.getElementById('captcha_token').value = token;

});

});

</script>

Back-end (conceito) — verifique token no servidor antes de continuar:

// fluxo (conceitual, sem código detalhado)

// receber token do cliente -> enviar token para API do provedor (com secret key) -> analisar resposta (score, action, sucesso) -> se ok, continuar; se não, aplicar bloqueio/ban ou desafio adicional.

Não incluí código que contorne verificações apenas o fluxo correto de validação.

7) Detecção de bot e sinais de risco (o que monitorar)

- Taxa de requisições por IP / conta

- Falhas de CAPTCHA repetidas (muitos tokens inválidos)

- Padrões de timing (latência muito baixa entre ações)

- Cabeçalhos HTTP estranhos (UA genéricos ou inconsistentes)

- Uso de proxies / TOR exit nodes / ASN suspeitos

- Combinações de fatores (score baixo + IP suspeito = challenge)

8) Boas práticas de produto e privacidade

- Explique ao usuário por que pediu CAPTCHA (transparência).

- Respeite privacidade: evite fingerprinting intrusivo sem consentimento.

- Forneça meios de contato/apoio se usuário legítimo ficar preso por proteções.

- Avalie impacto em acessibilidade — ofereça alternativas (áudio CAPTCHA, verificações via SMS/email quando apropriado).

9) Estudos e pesquisa (para quem quer se aprofundar, de forma ética)

- Pesquise sobre papers de adversarial ML que mostram limites e reforços — use para entender, não para atacar.

- Leitura sobre honeytokens, behavioral biometrics e risk-based authentication ajuda a melhorar proteção.

10) Conclusão, ética e responsabilidade

Entender como bots agem é essencial para se defender. Não oferecemos ou publicamos técnicas práticas para burlar CAPTCHAs — isso facilita fraudes e crimes. Se seu objetivo é aprender para proteger sistemas, essas práticas e camadas de defesa vão te permitir reduzir riscos de automação maliciosa e manter uma boa experiência para usuários legítimos.